Wachtwoorden vormen al tientallen jaren de hoeksteen van digitale beveiliging. Ze beschermen onze persoonlijke gegevens, financiële informatie en online identiteit. Echter, inmiddels is gebleken dat traditionele wachtwoordbeleidsregels niet altijd even effectief of gebruiksvriendelijk zijn.

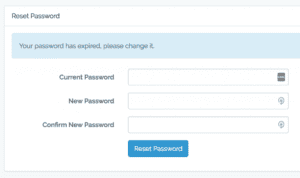

Je herkent het vast. Voor je gevoel heb je net je wachtwoord gewijzigd en nu moet het alweer! Inmiddels weet je dat de wachtwoord policy zo is geconfigureerd dat je 10 laatst gebruikte wachtwoorden worden onthouden. Het even tijdelijk instellen van een ander wachtwoord en dan weer veranderen naar je makkelijke wachtwoord wordt niet geaccepteerd. Wat doe je dan? Juist, volgnummers gebruiken. P@ssword01 wordt P@ssword02, enz. Eenvoudig te onthouden, maar helaas ook eenvoudig te hacken.

Huidige wachtwoordbeleidsregels en -opslag

De huidige wachtwoordbeleidsregels variëren van dienst tot dienst, maar over het algemeen vereisen ze een combinatie van letters, cijfers en symbolen, evenals een minimumlengte. Gebruikers moeten voor iedere dienst een uniek wachtwoord gebruiken en deze ook regelmatig wijzigen. Hoewel deze maatregelen bedoeld zijn om de beveiliging te versterken, leiden ze tot een aantal problemen:

- Complexiteit: sterke wachtwoorden zijn moeilijk te onthouden, wat gebruikers aanmoedigt om onveilige praktijken te volgen, zoals opschrijven of hergebruiken.

- Wachtwoordvergetelheid: door de groei van onlinediensten hebben mensen een overweldigend aantal wachtwoorden, wat leidt tot wachtwoordvergetelheid en een moeizaam herstelproces.

- Beveiligingsrisico’s: ondanks de complexe wachtwoordvereisten blijven wachtwoorden kwetsbaar voor brute force-aanvallen, phishing en datalekken.

Wachtwoorden moeten opgeslagen worden om het ingevoerde wachtwoord te kunnen vergelijken met het eerder gebruikte wachtwoord. Dat kan op één van de volgende manieren:

- Plain tekst: gewoon leesbaar. Dit komt gelukkig niet vaak meer voor, want iemand die toegang krijgt tot het bestand kan de wachtwoorden direct zien.

- Gehasht: het wachtwoord wordt door een hashing algoritme omgezet in een string van letters en cijfers. Een hashing algoritme levert bij gelijke input altijd dezelfde hash op en dit algoritme werkt maar één kant op. Uit een hash-waarde kun je dus niet de bijbehorende input herleiden.

- Gehasht met een salt: dit werkt hetzelfde als standaard hashing, maar nu wordt een extra stukje (en vaak hetzelfde) wachtwoord toegevoegd, de salt. Dit maakt het wachtwoord niet alleen langer, maar zorgt er ook voor dat de hash niet meer gelijk is aan de standaard hash zonder salt.

Van een zwak naar een sterk wachtwoord

Naarmate technologieën evolueren en beveiligingsbedreigingen toenemen, zal het wachtwoordbeleid ook moeten veranderen. Maar wat is nu een zwak wachtwoord?

Een zwak wachtwoord heeft één of meer van de volgende kenmerken:

- Het is kort. Een wachtwoord als M$2v5&Uw, 8 geheel random tekens met hoofdletters, kleine letters, nummers en leestekens, is met brute force (domweg alle combinaties proberen) in gemiddeld 6*1014 pogingen gekraakt. Een beetje hacker doet dat met standaard consumentenelektronica in ongeveer 3 uur.

- Het is te vinden in een woordenboek. Hackers gebruiken zogenaamde rainbow tables, waarin dit soort woorden staan, zodat ze al hash-waardes hebben die een bijbehorend wachtwoord opleveren. Dit is de reden voor de hash met een salt, waardoor deze methode veel minder goed werkt. Uiteraard kan een hacker nog steeds alle woorden in zijn woordenboek domweg proberen, wat toch een stuk sneller is dan brute force.

- Het is een naam. Bijvoorbeeld van een relatie, filmkarakter, huisdier o.i.d. al dan niet met toevoeging van cijfers (zoals volgnummers). Ook het gebruik van bekende verkortingen (A’dam in plaats van Amsterdam) of omgekeerde spelling (madretsmA) kenmerkt zwakke werkwoorden.

- Het is een geboortedatum, kenteken of andere bij de gebruiker horend gegeven. Zo’n wachtwoord is eenvoudig te raden als de hacker informatie heeft over de gebruiker.

- Het bestaat uit alleen letters of cijfers. Dit maakt het de brute force-techniek nog gemakkelijker.

Een sterk wachtwoord heeft de volgende kenmerken:

- Het is lang, minimaal 16 tekens. Brute force raden kost nu ineens zo’n 4*1029 pogingen en duurt tientallen jaren met de huidige technieken en hardware.

- Het komt niet voor in een woordenboek en is niet herleidbaar naar de gebruiker.

- Het bevat een combinatie van hoofdletters, kleine letters, cijfers en leestekens.

Een voorbeeld van zo’n wachtwoord met 16 willekeurige tekens is 9YjNMs9Dq4E$Kkr^. Probleem is alleen dat het niet eenvoudig te onthouden is en dus ergens genoteerd zal worden. Gelukkig is daar tegenwoordig een goed hulpmiddel voor, de wachtwoordkluis. Er zijn een aantal grote online kluizen, zoals LastPass, Bitwarden en 1Password, maar een zakboekje (mits ontoegankelijk voor een hacker) voldoet als low-tech variant ook. Voordeel van een online variant is dat de bijbehorende browser app zelf random lange en complexe wachtwoorden kan genereren.

De kracht van de wachtwoordkluis

Een wachtwoordkluis bevat al je mooie lange en willekeurige wachtwoorden, dus onthouden is niet meer nodig. Zodra je op een website moet inloggen, krijg je van je wachtwoordkluis gewoon de bijbehorende gebruikersnaam en wachtwoord. Meestal gelijk al ingevuld voor extra gemak en anders eenvoudig zelf op te zoeken en met copy/paste in te voeren.

Toegang tot je wachtwoordkluis krijg je door het invoeren van, jawel, een wachtwoord. Dat is dus een wachtwoord dat niet in je kluis staat en zowel sterk als goed te onthouden is. Je kunt daarvoor willekeurige woorden achter elkaar of een wachtwoordzin gebruiken. Zo kom je al snel aan een goede lengte. Gebruik wel een combinatie van hoofdletters en kleine letters. Een wachtwoord als AppelBanaanPruimDruif heeft gemiddeld 5*1028 pogingen nodig om het met brute force te raden. Dit is aanzienlijk meer dan het eerdergenoemde random wachtwoord van 8 tekens, zelfs zonder cijfers en leestekens! Het nadeel van deze methode is dat het bestaat uit bekende woorden. Hackers zouden hun rainbow tables kunnen uitbreiden voor dit soort wachtwoorden.

In plaats van willekeurige woorden kan je ook een wachtwoordzin gebruiken. Een zin is beter te onthouden én door de lengte nog lastiger te kraken. Voor een zin als “Ik begon in 2018 bij Ventus IT Professionals!”, zijn met brute force gemiddeld 2*1056 pogingen nodig. Dat kost eeuwen.

Is het aanpassen van een wachtwoord nog nodig?

Als een sterk wachtwoord toch al vrijwel niet te kraken is, is het dan nog wel nodig om het elke drie maanden aan te passen? Eigenlijk niet, want het argument om regelmatig wachtwoorden te wijzigen, is dat een hacker ze anders binnen de geldigheidsduur van een aantal maanden kan kraken. Maar bij een sterk wachtwoord, waar dat proces eeuwen duurt, is er dus geen reden voor regelmatige vervanging. Dit voorkomt niet alleen ergernis bij gebruikers, maar ook het risico op gemakzucht en een eenvoudig te kraken wachtwoord.

Een password policy zou dus eigenlijk alleen een (flink aantal) minimaal te gebruiken tekens hoeven te bevatten. Los van het feit dat dit wennen is voor zowel beheerders als gebruikers en goede voorlichting niet mag ontbreken, rijst hierbij de vraag of het wel veilig genoeg is. Kort gezegd, ja, want een brute force aanval kost veel te veel tijd. Uiteraard is het nog veiliger om 2-factor authentication te gebruiken. Bijvoorbeeld m.b.v. een authenticator app (à la Authy of Google Authenticator) of een hardware token (smartcard of FIDO key). Alleen 2-factor authenticatiecodes via SMS zijn af te raden, omdat kwaadwillende via een SIM swap aanval de beschikking kunnen krijgen over die SMS.

Trends en ontwikkelingen in wachtwoordbeleid

In de toekomst kunnen we nog meer trends en ontwikkelingen verwachten op het gebied van wachtwoordbeleid:

- Biometrische Authenticatie: in plaats van wachtwoorden, zullen biometrische gegevens zoals vingerafdrukken, gezichtsherkenning en zelfs gedragsherkenning (bijvoorbeeld de manier waarop je typt) steeds vaker worden gebruikt voor toegangscontrole.

- Multi-Factor Authenticatie (MFA): MFA zal de norm worden. Dit betekent dat naast een wachtwoord extra authenticatiestappen, zoals een sms-code (liever niet) of een beveiligingstoken, vereist zijn voor toegang tot accounts. Dit verhoogt de beveiliging zonder afhankelijk te zijn van een enkel wachtwoord.

- Wachtwoordloze opties: er zullen meer wachtwoordloze inlogmogelijkheden zijn, zoals authenticatie via e-mail, QR-codes of eenmalige links. Dit vermindert de behoefte aan wachtwoorden en vereenvoudigt het inlogproces.

- AI en Machine Learning: deze technologieën zullen worden ingezet om verdachte activiteiten te detecteren en te voorkomen, waardoor accounts beter worden beschermd tegen ongeoorloofde toegang.

- Gebruiksvriendelijkheid: het wachtwoordbeleid zal meer nadruk leggen op gebruiksvriendelijkheid. Dit omvat het verminderen van de complexiteit van wachtwoorden en het vereenvoudigen van het herstelproces voor vergeten wachtwoorden.

- Blockchain en Decentrale Identiteit: Blockchain technologie kan een veiligere manier bieden om identiteit te beheren en toegang te verlenen tot digitale diensten, waardoor wachtwoorden overbodig worden.

In de toekomst zullen we dus minder afhankelijk zijn van wachtwoorden en meer vertrouwen op geavanceerde authenticatiemethoden, biometrie en kunstmatige intelligentie. Deze verschuiving zal niet alleen de beveiliging verbeteren, maar ook de gebruikerservaring. Het is belangrijk dat zowel dienstverleners als gebruikers zich bewust zijn van deze veranderingen en zich aanpassen aan nieuwe mogelijkheden van digitale beveiliging.

Ben je geïnteresseerd in security en op zoek naar een nieuwe uitdaging? Neem dan zo snel mogelijk contact met ons op om te horen wat Ventus jou kan bieden.

-> Bekijk de mogelijkheden voor professionals

Wil je als opdrachtgever weten welke expertise Ventus op het gebied van security in huis heeft? Neem dan vrijblijvend contact met ons op om de mogelijkheden te bespreken.

-> Bekijk de mogelijkheden voor opdrachtgevers